La descarga de software se ha convertido en una tarea estresante. En un mundo donde el anonimato significa mucho, hay quienes arrojarían la privacidad al viento y observarían cada una de tus maniobras. Sin embargo, hay muchas cosas que puede hacer para cargar y descargar de forma anónima, este concepto se explorará a continuación.

Pasos

Paso 1. Hay muchas formas de ocultar las huellas en la superautopista de la información

La principal forma en que las personas ponen una cara en una computadora es con la dirección IP de la computadora. Ese número se puede convertir fácilmente en una dirección real con un mínimo esfuerzo. Por lo tanto, casi todos los servicios anónimos tratan únicamente con direcciones IP. La anti-detección de IP se puede dividir en una de dos categorías. A saber:

-

Basado en software:

- Proxy: un proxy en términos simples es otra computadora en algún lugar que envía su conexión a donde desea que vaya. Puede descargar complementos para Firefox para poder escribir estas "Direcciones" de proxy.

- Bloqueo de listas: las listas se compilan de varias direcciones de computadora que las personas desean bloquear de su conexión. Al usar este servicio, uno puede, hasta cierto punto, bloquear el gobierno, la RIAA, los sitios de software espía e incluso los anuncios. Una popular herramienta gratuita de bloqueo de listas se llama peer guardian.

- Enlace de rebote: algunos sitios de alojamiento le permiten descargar un enlace que ellos mismos tienen en stock que los usuarios han subido. Después de un descargo de responsabilidad, no se hacen responsables de los enlaces que cargan los usuarios, algunos incluso eliminan los registros de direcciones IP; o

-

Basado en hardware: al agregar o quitar ciertas partes de una computadora, una persona puede alcanzar un alto nivel de anonimato.

- NIC-USB: Al quitar su tarjeta de Internet, logra un anonimato perfecto, no pueden pasar por el cable de alimentación, ¿verdad? Sin embargo, si desea permanecer en línea, puede ser mejor invertir en algún hardware que lo lleve allí. Consiga una unidad de recuperación de datos de gran volumen, en resumen, una enorme unidad flash USB. Instale un sistema operativo y todo lo que tiene que hacer para usar una configuración de BIOS de computadora aleatoria para arrancar la computadora desde USB. Esto es útil en pizzerías de alta velocidad o incluso en algunas cafeterías. Sin embargo, tendrá que permanecer en el anonimato en la vida real y, finalmente, tendrá que aprender los protocolos SSH avanzados.

- Puerto diferencial: dos computadoras se pueden conectar entre sí utilizando cables paralelos o seriales, siempre que se cumplan las condiciones adecuadas de hardware y software. Usando este método, varias computadoras se pueden unir con proxies y puertos mixtos para confundir a cualquiera.

- Airsnorting: Con una computadora portátil inalámbrica uno puede sentarse afuera de una cafetería. Al usar una aplicación de Linux sin nombre, uno puede encontrar las claves de cifrado invisibles que fluyen por el aire durante las transmisiones inalámbricas, lo que le brinda el boleto dorado para su conexión. Esto, combinado con el protocolo SSH, lo pondrá en línea en casi cualquier lugar.

- Protocolo SSH: con una pequeña aplicación PirateRay que utiliza un túnel seguro SSH a uno de los servidores PirateRay. Un usuario puede seleccionar un servidor específico o establecer la configuración para permitir la selección aleatoria del servidor cada vez que se inicia la aplicación.

Paso 2. Después de eso, todos los datos que el usuario recibe o transmite están encriptados

Paso 3. Todas las operaciones relacionadas con la red de torrents se llevarán a cabo utilizando una dirección IP de un servidor que se encuentra en el otro extremo del mundo

El inicio de sesión no ocurre en los mismos servidores, por lo que el usuario puede estar seguro de su seguridad y anonimato.

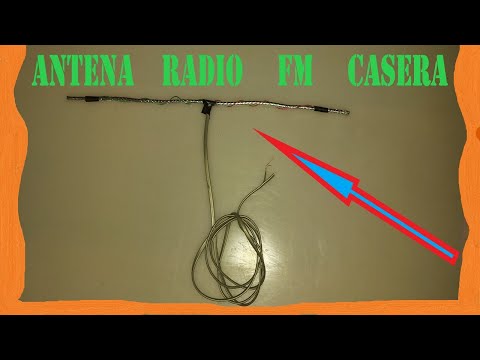

Video: al utilizar este servicio, es posible que cierta información se comparta con YouTube

Advertencias

- La única conexión verdaderamente anónima es la que puedes guardar en tu bolsillo y llevar contigo.

- Cualquiera lo suficientemente decidido, como la RIAA, podría romper el anonimato con el tiempo suficiente. Esto es cierto no importa cuánto lo intente; su tráfico todavía tiene que pasar por muchos enrutadores y servidores.

- Las direcciones IP nunca son realmente invisibles. Al usar proxies, uno puede ralentizar la detección, pero nunca se descargará sin dejar rastro. También tenga en cuenta que los proxies ralentizan considerablemente la velocidad de Internet.

- La mejor manera de evitar ser atrapado es no hacer nada ilegal. Busque alternativas legales siempre que sea posible, incluso si no es tan conveniente.

- Las computadoras portátiles tienen IP al igual que las computadoras de escritorio.